สำหรับสถานการณ์ตอนนี้ของ Ransomware : Petya ต้องบอกว่า สร้างความเสียหายไปไกลมากแล้วค่ะ และวันนี้เรามีมุมมองดี ๆ จาก “คุณปกรณ์ ลี้สกุล” ประธานเจ้าหน้าที่บริหาร และผู้ก่อตั้งบริษัท Finema ซึ่งมีประสบการณ์ด้าน Enterprise Solution กว่า 10 ปีมาฝากกันเกี่ยวกับกรณีของ Petya เชิญท่านผู้อ่านติดตามได้เลยค่ะ

นับเป็นเหตุการณ์ช็อคโลกครั้งที่ 2 ในรอบ 2 เดือน สำหรับ Ransomware

ครั้งแรกในช่วงเดือนพฤษภาคมที่ผ่านมาก็คือ Wannacry มีคอมพิวเตอร์ถูกเรียกค่าไถ่เป็นจำนวนกว่า 230,000 เครื่อง ใน 150 ประเทศ หนึ่งในนั้นคือหน่วยงาน Britain’s National Health Service (NHS)

แต่ในช่วง 24 ชั่วโมงนี้คงต้องบอกว่า Ransomware กลับมาดังอีกรอบกับ “Petya” เพราะ Global Company ขนาดใหญ่ต่างโดนกันถ้วนหน้า ไม่ว่าจะเป็นบริษัทยักษ์ใหญ่อย่าง WPP, Mondelez, DPA Piper หรือแม้แต่บริษัทขนส่งระดับโลกอย่าง Mersk

Ransomware เป็น malware ประเภทหนึ่งที่จับข้อมูลภายในเครื่องคอมพิวเตอร์ของเราเป็นตัวประกัน

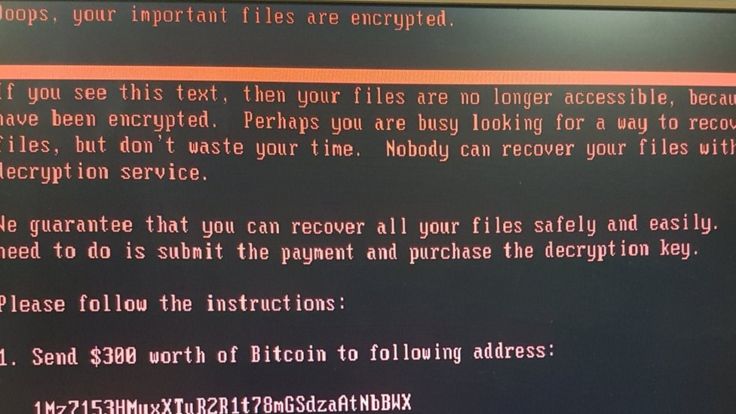

Petya จับข้อมูลของเราเป็นตัวประกัน สามารถไถ่ข้อมูลคืนได้ด้วยการชำระเงิน 300 เหรียญสหรัฐ ในหน่วยของ BTC หรือ Bitcoin ไปที่ ‘1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX’’

เมื่อโอนเงินเสร็จแล้วให้ส่งข้อมูลการโอนไปที่ wowsmith123456@posteo.net เพื่อแลกกับรหัสปลดล็อคข้อมูล

แต่ทว่า email ดังกล่าวถูกทาง posteo ซึ่งเป็นผู้ให้บริการ email แบนไปเรียบร้อยแล้ว เนื่องจากนำมาใช้ในทางที่ไม่ควร ดังนั้นถ้าโอนเงินไป ก็ไม่ได้ข้อมูลคืน

โดย Petya แจ้งช่องทางติดต่อไว้เพียงทางเดียว แปลว่า ผู้ที่ติด Petya หลังจากนี้ก็บอกลาข้อมูลในเครื่องตัวเองไปได้เลย

แล้วเจ้า Petya เนี่ยมันติดกันอย่างไรล่ะ?

Petya แพร่กระจายผ่านช่องโหว่ที่เรียกว่า EternalBlue vulnerability (ซึ่งถูกเจาะโดย Hacker ที่เรียกตัวเองว่า Shadow Broker) หรือผ่าน Administrative Tools บน Microsoft Windows แปลว่าถ้าคุณใช้ MacOSX หรือ Linux ณ ตอนนี้คุณก็จะยังคงสบายใจไร้กังวลจาก Petya (Petya ยังไม่ออก version สำหรับ MaxOSX, Linux)

ส่วนอนาคตยังไม่มีใครรู้

แล้วป้องกันอย่างไรได้บ้าง?

Microsoft ส่ง Patch มาแก้ไขแล้ว ที่นี่ https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ และก็ Disable Protocol อายุ 30 ปี อย่าง SMBv1 ออกจาก Windows ของคุณ ตามบล็อคนี้เลย https://blogs.technet.microsoft.com/filecab/2016/09/16/stop-using-smb1/

บริษัท PT-Security จาก UK ค้นพบว่าให้สร้างไฟล์ C:\Windows\perfc เป็น read-only file แล้ว Petya จะไม่ทำงาน แต่มันจะไม่ได้ป้องการการติดต่อไปยังเครื่องอื่น

อ่านได้จาก https://bit.ly/WhyPetyaWhy

Petya จะทำการ encrypt ข้อมูลหลังจาก reboot เครื่อง ดังนั้นเมื่อติดแล้วอย่า restart หรือ power off เด็ดขาด ให้รีบย้ายข้อมูลสำคัญทั้งหมดออกมา โดยการนำ Harddisk ไปต่อกับเครื่องอื่น หรือใช้ recovery tools ต่างๆ

แล้วถ้าใช้ Cloud จะติด ransomware ได้มั้ย

Cloud มีหลากหลายประเภทและผู้ให้บริการ สอบถามรายละเอียดระบบ หรือ การให้บริการของผู้ให้บริการให้ชัดเจนว่า support ถึงจุดไหนหรือกรณีใดบ้าง Cloud ที่คนส่วนใหญ่รู้จักและเข้าใจจะเป็น 3 ประเภทหลักๆ ได้แก่ IaaS, PaaS และ SaaS

SaaS และ PaaS มีโอกาสเจอ ransomware สำหรับผู้ให้บริการที่ใช้ Windows OS รันระบบ

IaaS ที่ติดตั้งระบบ Windows OS ลงบน Virtual Machine ก็ต้องระมัดระวังและป้องกันเป็นพิเศษเช่นกัน

จริง ๆ แล้ว malware หรือ virus ไม่ได้มีเฉพาะบน Windows ถ้าเหล่า Hacker รู้ว่าโครงสร้างของ cloud แต่ละที่ว่าใช้ OS อะไรรันระบบ Cloud เช่น AWS-Citrix, Rackspace-Openstack และบริษัท Cloud ในไทยส่วนใหญ่ใช้ VMware – vCloud แทบจะ 100%

ศึกษากรณี malware attack VMWare Virtual Machine ได้ที่ https://www.cnet.com/news/crisis-malware-targets-vmware-virtual-machines/

แล้วถ้ามี ransomware ตัวอื่นอีกละ จะป้องกันยังไง?

ในชีวิตปกติ หากไม่อยากเสี่ยงติด ransomware พวกนี้ สิ่งที่คุณเรียนรู้และปฏิบัติคือ

– ไม่ click ลิ้งที่ไม่รู้จักหรือตรวจสอบที่มาไม่ได้ จาก email, Ads หรือแม้แต่จาก Line Chat

– ตรวจสอบการสำรองข้อมูล (Backup) ข้อมูล เรามักจะไม่เห็นค่าความสำคัญของข้อมูลจนกระทั่งสูญเสียมันไป

– ศึกษาเพิ่มเติมเรื่องการสำรองข้อมูลในรูปแบบต่างๆ เช่น Daily Backup ลงบน external harddisk, backup ขึ้น cloud

– หากเป็นระบบหรือ services ที่ต้อง run ตลอดเวลาให้ศึกษาเกี่ยวกับระบบ DRSite http://www.monsterconnect.co.th/dr-as-a-services-draas-%E0%B8%84%E0%B8%B7%E0%B8%AD%E0%B8%AD%E0%B8%B0%E0%B9%84%E0%B8%A3/

– ศึกษาเรื่องระบบสำรองข้อมูลชนิดต่างๆ และ DRSite ไม่เป็นเพียงการป้องกัน ransomware เท่านั้น ยังป้องกันการสูญหายของข้อมูลอันไม่ว่าจะเกิดจาก

Hardware Error, Software Error, OS Error, Human Error หรือแม้แต่จาก Cybercrime อื่นๆ นอกเหนือจาก Ransomware

– ตรวจสอบและวิเคราะห์ความสำคัญของระบบงานต่างๆ ระบบไหนคือ Critical System and Data และระบบไหนสามารถมี Downtime สูงสุดได้เท่าไร

– Update Anti-Virus Signature อยู่เสมอ

– Update Patched ของ OS อยู่เสมอ

กรณี Petya สอนอะไรบ้าง?

อนาคตแน่นอนว่าจะต้องมี Malware หรือ Virus ตัวใหม่ ออกมาอยู่เสมอ เมื่อตกเป็นเหยื่อแล้วครั้งนึง ก็ไม่ได้หมายความว่าจะไม่โดนอีกครั้ง ดังนั้นหลักสำคัญที่สุด คือ การศึกษาและทำความเข้าใจระบบที่ใช้งานทั้งหมด

ความสำคัญของระบบแต่ละชนิด เช่น ระบบบัญชี ระบบดูแลลูกค้า ระบบ POS หรือระบบ ERP

ระบบใดมีความสำคัญสูงแค่ไหน ปิดระบบได้กี่ชั่วโมง หรือ นาที หรือปิดไม่ได้เลย ระบบใดมีมูลค่าของข้อมูลสูงแค่ไหน เช่น ข้อมูลหายไปได้ไม่ได้ 3 ชั่วโมง ถ้าหายมากกว่านั้นบริษัทจะสูญเสียรายได้ 10 ล้านบาท เป็นต้น

ผมมักจะเน้นย้ำเสมอในเรื่องของการทำความเข้าใจระบบ เข้าใจข้อมูล เพราะหากเราไม่เข้าใจ เราก็สามารถแก้ปัญหาได้แค่เป็นครั้งๆไป แต่หากเราเข้าใจสาเหตุของปัญหา เราก็จะสามารถหาวิธีรับมือกับสิ่งที่จะเกิดกับข้อมูลและระบบทุกระบบภายในองค์กรของเรา

editorial note: บทความนี้คือบทความพิเศษ (ที่เราเรียกว่า Guest Post) จาก Pakorn Leesakul (AJ) ประธานเจ้าหน้าที่บริหาร และผู้ก่อตั้งบริษัท Finema ซึ่งมีประสบการณ์ด้าน Enterprise Solution กว่า 10 ปี รวมถึงการผ่านงานด้าน Business Development ที่บริษัท Paysbuy และ Omise บทความนี้เขาส่งมาให้ กองบรรณาธิการ thumbsup อัพโหลดขึ้นให้ชาว thumbsup โดยเฉพาะ ทว่าสิ่งที่เขาขียน ไม่สะท้อนแนวคิดของกองบรรณาธิการ thumbsup เป็นเพียงมุมมองส่วนตัวของเขา ว่าแล้วก็อ่านกันได้โดยพลัน